Sistema de nombres de dominio

RFC 881 (El Plan de los Nombres de Dominio y su Agenda, 1983)

RFC 1034 (1987)

El sistema de nombres de dominio (Domain Name System o DNS, por sus siglas en inglés) es un sistema de nomenclatura jerárquico descentralizado para dispositivos conectados a redes IP como Internet o una red privada. Este sistema asocia información variada con nombres de dominio asignados a cada uno de los participantes. Su función más importante es "traducir" nombres inteligibles para las personas en identificadores binarios asociados con los equipos conectados a la red, esto con el propósito de poder localizar y direccionar estos equipos mundialmente.

El servidor DNS utiliza una base de datos distribuida y jerárquica que almacena información asociada a nombres de dominio en redes como Internet. Aunque como base de datos el DNS es capaz de asociar diferentes tipos de información a cada nombre, los usos más comunes son la asignación de nombres de dominio a direcciones IP y la localización de los servidores de correo electrónico de cada dominio.

La asignación de nombres a direcciones IP es ciertamente la función más conocida de los protocolos DNS. Por ejemplo, si la dirección IP del sitio Google es 216.58.210.163, la mayoría de la gente llega a este equipo especificando www.google.com y no la dirección IP. Además de ser más fácil de recordar, el nombre es más fiable. La dirección numérica podría cambiar por muchas razones, sin que tenga que cambiar el nombre del sitio web. Incluso, en el caso de que una página web utilice una red de distribución de contenidos (Content delivery network o CDN, por sus siglas en inglés) por medio del DNS el usuario recibirá la dirección IP del servidor más cercano según su localización geográfica (cada CDN a su vez tiene sus propios servidores DNS).

Principalmente, el DNS nació de la necesidad de recordar fácilmente los nombres de todos los servidores conectados a Internet. En un inicio, SRI (ahora SRI International) alojaba un archivo llamado HOSTS que contenía todos los nombres de dominio conocidos.

El crecimiento explosivo de la red causó que el sistema de nombres centralizado en el archivo hosts no resultara práctico y en noviembre de 1983 Jon Postel publica el planeamiento en el RFC 881 y luego junto a Paul Mockapetris publican los RFC 882 y RFC 883 ese mismo año. En octubre de 1984 y tras largas discusiones emiten el RFC 920, definiendo lo que hoy en día ha evolucionado hacia el DNS moderno (estos RFC 882 y 883 fueron reemplazados en 1987 con los RFC 1034 y RFC 1035).

De no existir los servidores DNS los usuarios tendrían que escribir la dirección IP del sitio web en lugar de escribir la URL de este lo cual generaría confusiones y la navegación en internet se tornaría muy complicada para los usuarios.

En esta etapa, la mejor forma de proveer "continuidad" era tener múltiples servidores contestando múltiples consultas. Un servidor era el maestro y los demás eran esclavos. Cada uno de los esclavos debía revisar con el maestro periódicamente que los datos no hubieran cambiado.

Unos 10 años después, se hicieron algunos ajustes mayores al protocolo DNS. Esto era una forma más dinámica de mantener los servidores al día, utilizando NOTIFY (en español notificar) y las transferencias incrementales de zona (IXFR).

NOTIFY fue un cambio clave. En vez de esperar a que un esclavo revisara, el maestro podía mandar mensajes NOTIFY a los esclavos, instándolos a adquirir los nuevos datos. Por su parte, IXFR significó un cambio en la forma en que la data se comunicaba. Si cambiaba solamente uno de entre cientos de registros, la especificación original enviaría cientos de mensajes. IXFR cambió el sistema, permitiendo que el envío fuera de los registros que cambiaron solamente.

La siguiente evolución de DNS vino cuando se definieron cambios dinámicos en RFC 2136. Esto permitió que los administradores de los servidores pudieran hacer cambios en los registros de mejor forma. Más tarde, en el RFC 2671 se definieron mecanismos de extensión de DNS (EDNS) que modernizó aún más el sistema.

El interés por expandir los posibles nombres de los dominios para incluir caracteres de otros idiomas se reflejó en los nombres de dominio internacionalizados como fueron definidos en los RFC 5890 y RFC 5891 en 2010.

Para la operación práctica del sistema DNS se utilizan tres componentes principales:

Un nombre de dominio usualmente consiste en dos o más partes (técnicamente «etiquetas»), separadas por puntos cuando se las escribe en forma de texto. Por ejemplo, www.ejemplo.com o es.wikipedia.org

El DNS consiste en un conjunto jerárquico de servidores DNS. Cada dominio o subdominio tiene una o más zonas de autoridad que publican la información acerca del dominio y los nombres de servicios de cualquier dominio incluido. La jerarquía de las zonas de autoridad coincide con la jerarquía de los dominios. Al inicio de esa jerarquía se encuentra los servidores raíz: los servidores que responden cuando se busca resolver un dominio de primer y segundo nivel.

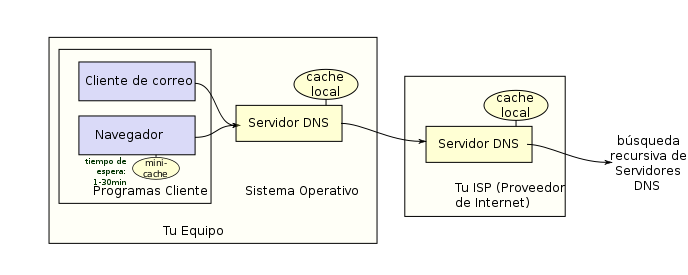

Los usuarios generalmente no se comunican directamente con el servidor DNS: la resolución de nombres se hace de forma transparente por las aplicaciones del cliente (por ejemplo, navegadores, clientes de correo y otras aplicaciones que usan Internet). Al realizar una petición que requiere una búsqueda de DNS, la petición se envía al servidor DNS local del sistema operativo. El sistema operativo, antes de establecer alguna comunicación, comprueba si la respuesta se encuentra en la memoria caché. En el caso de que no se encuentre, la petición se enviará a uno o más servidores DNS, el usuario puede utilizar los servidores propios de su ISP, puede usar un servicio gratuito de resolución de dominios o contratar un servicio avanzado de pago que por lo general son servicios contratados por empresas por su rapidez y la seguridad que estos ofrecen.

La mayoría de usuarios domésticos utilizan como servidor DNS el proporcionado por el proveedor de servicios de Internet salvo quienes personalizan sus equipos o enrutadores para servidores públicos determinados. La dirección de estos servidores puede ser configurada de forma manual o automática mediante DHCP (IP dinámica). En otros casos, los administradores de red tienen configurados sus propios servidores DNS.

En cualquier caso, los servidores DNS que reciben la petición, buscan en primer lugar si disponen de la respuesta en la memoria caché. Si es así, sirven la respuesta; en caso contrario, iniciarían la búsqueda de manera recursiva. Una vez encontrada la respuesta, el servidor DNS guardará el resultado en su memoria caché para futuros usos y devuelve el resultado.

Típicamente el protocolo DNS transporta las peticiones y respuestas entre cliente y servidor usando el protocolo UDP, ya que es mucho más rápido. Las ocasiones donde se usa el protocolo TCP son: cuando se necesitan transportar respuestas mayores de 512 bytes de longitud (por ejemplo al usar DNSSEC) y cuando se intercambia información entre servidores (por ejemplo al hacer una transferencia de zona), por razones de fiabilidad.

El espacio de nombres de dominio tiene una estructura arborescente. Las hojas y los nodos del árbol se utilizan como etiquetas de los medios. Un nombre de dominio completo de un objeto consiste en la concatenación de todas las etiquetas de un camino. Las etiquetas son cadenas alfanuméricas (con '-' como único símbolo permitido), deben contar con al menos un carácter y un máximo de 63 caracteres de longitud, y deberá comenzar con una letra (y no con '-'). Las etiquetas individuales están separadas por puntos. Un nombre de dominio termina con un punto (aunque este último punto generalmente se omite, ya que es puramente formal). Un nombre de dominio correctamente formado (FQDN, por sus siglas en inglés), es por ejemplo este: www.ejemplo.com. (incluyendo el punto al final).

Un nombre de dominio debe incluir todos los puntos y tiene una longitud máxima de 255 caracteres.

Un nombre de dominio se escribe siempre de derecha a izquierda. El punto en el extremo derecho de un nombre de dominio separa la etiqueta raíz de la jerarquía. Este primer nivel es también conocido como dominio de nivel superior (TLD, por sus siglas en inglés).

Los objetos de un dominio DNS (por ejemplo, el nombre del equipo) se registran en un archivo de zona, ubicado en uno o más servidores de nombres.

Estos son los tipos de servidores de acuerdo a su función:

Un servidor DNS puede resolver un nombre de dominio de manera recursiva o iterativa. En una consulta recursiva, un cliente solicita a un servidor DNS que obtenga por sí mismo la respuesta completa (es decir, dado el dominio mi.dominio.com, el cliente espera recibir la dirección IP correspondiente). Por otro lado, dada una consulta iterativa, el servidor DNS no otorga una respuesta completa: para el caso de mi.dominio.com, el primer servidor al que se le realiza la consulta (un servidor raíz), retorna las direcciones IP de los servidores de nivel superior (TDL) responsables del dominio .com. De este modo, el cliente ahora debe realizar una nueva consulta a uno de estos servidores, el cual toma nota del sufijo .dominio.com y responde con la IP del servidor DNS correspondiente, por ejemplo dns.dominio.com. Finalmente, el cliente envía una nueva consulta a dns.dominio.com para obtener la dirección IP de mi.dominio.com.

En la práctica, la consulta de un host a un DNS local es recursiva, mientras que las consultas que realiza el DNS local son iterativas. Además, las consultas iterativas sólo se realizan en caso de que el servidor DNS local no posea los datos correspondientes en caché (o en caso de que estos hayan expirado). En resumen, el proceso de resolución normal se lleva a cabo de la siguiente manera:

Originalmente, las preocupaciones de seguridad no fueron consideraciones importantes para el diseño en el software DNS o de cualquier otro software para despliegue en la Internet temprana, ya que la red no estaba abierta a la participación del público general. Sin embargo, la expansión de Internet en el sector comercial en los 90s cambió los requisitos de las medidas de seguridad para proteger la integridad de los datos y la autenticación de los usuarios.

Muchos temas de vulnerabilidades fueron descubiertos y explotados por usuarios maliciosos. Uno de esos temas es el envenenamiento de caché DNS, en la cual los datos son distribuidos a los resolvedores de caché bajo el pretexto de ser un servidor de autoridad de origen, contaminando así el almacenamiento de datos con información potencialmente falsa y largos tiempos de expiración (time-to-live). Subsecuentemente, las solicitudes legítimas de las aplicaciones pueden ser redirigidas a equipos de red operados con contenidos maliciosos.

Las respuestas DNS tradicionalmente no estaban firmadas criptográficamente, permitiendo muchas posibilidades de ataque; las extensiones de seguridad del DNS (DNSSEC) modifican el DNS para agregar la posibilidad de tener respuestas firmadas criptográficamente. DNSCurve ha sido propuesto como una alternativa a DNSSEC. Otras extensiones, como TSIG, agregan soporte para autenticación criptográfica entre pares de confianza y se usan comúnmente para autorizar transferencias de zona u operaciones dinámicas de actualización.

Algunos nombres de dominio pueden ser usados para conseguir efectos de engaño. Por ejemplo, paypal.com y paypa1.com son nombres diferentes, pero puede que los usuarios no puedan distinguir la diferencia dependiendo del tipo de letra que estén usando. En muchos tipos de letras la letra l y el numeral 1 se ven muy similares o hasta idénticos. Este problema es grave en sistemas que permiten nombres de dominio internacionalizados, ya que muchos caracteres en ISO 10646 pueden aparecer idénticos en las pantallas típicas de computador. Esta vulnerabilidad se explota ocasionalmente en phishing.

Técnicas como el FDNS inverso con confirmación adelantada pueden también usarse para validar los resultados de DNS.

El Sistema de nombres de dominio especifica una base de datos de elementos de información para recursos de red. Los tipos de elementos de información se clasifican y organizan con una lista de tipos de registros de DNS: los registros de recursos (RR). Cada registro tiene un tipo (nombre y número), una tiempo de expiración (tiempo de vida), una clase, y datos específicos del tipo. Los registros de recursos del mismo tipo se describen como un conjunto de registros de recursos (RRset) y no tienen un orden específico. Los resolvedores de DNS devuelven el conjunto completo tras la consulta, pero los servidores pueden implementar un ordenamiento round-robin para lograr un balance de carga. Por el contrario, las Extensiones de Seguridad del Sistema de Nombres de Dominio (DNSSEC) funcionan en el conjunto completo de registros de recursos en orden canónico.

Cuando se envían a través de una red de Protocolo de Internet, todos los registros usan el formato común especificado en RFC 1035:

NAME es el nombre de dominio completo del nodo en el árbol. Durante la conexión, el nombre puede acortarse utilizando la compresión de etiquetas donde los extremos de los nombres de dominio mencionados anteriormente en el paquete pueden sustituirse por el final del nombre de dominio actual. Un @ independiente se usa para denotar el origen actual.

TYPE es el tipo de registro. Indica el formato de los datos y da una idea del uso previsto. Por ejemplo, el registro A se usa para traducir de un nombre de dominio a una dirección IPv4, el registro NS enumera qué servidores de nombres pueden responder búsquedas en una zona DNS, y el registro MX especifica el servidor de correo utilizado para manejar el correo de un dominio especificado en una dirección de correo electrónico.

RDATA son datos de tipo específico de relevancia, como la dirección IP para registros de dirección, o la prioridad y el nombre de host para registros MX. Los tipos de registros conocidos pueden usar la compresión de etiquetas en el campo RDATA, salvo los tipos de registros "unknown" (RFC 3597).

CLASS es la clase del registro establecido en IN (Internet) para registros DNS comunes que involucran nombres de host, servidores o direcciones IP. Además, existen las clases Chaos (CH) y Hesiod (HS). Cada clase es un espacio de nombres independiente con delegaciones potencialmente diferentes de zonas DNS.

Además de los registros de recursos definidos en un archivo de zonas, el sistema de nombres de dominio también define varios tipos de solicitud que se usan sólo en la comunicación con otros nodos DNS (en la conexión), como cuando se realizan transferencias de zona (AXFR / IXFR) o para EDNS (OPTAR).

El sistema de nombres de dominio soporta registros DNS de tipo comodín, que especifican nombres que comienzan con la etiqueta de asterisco '*', por ejemplo, * .ejemplo. Los registros de DNS pertenecientes a nombres de dominio comodín especifican reglas para generar registros de recursos dentro de una sola zona de DNS mediante la sustitución de etiquetas con componentes coincidentes del nombre, incluyendo cualquier descendientes especificado. Por ejemplo, en la siguiente configuración, la zona DNS x.example especifica que todos los subdominios, incluidos los subdominios de subdominios, de x.example usan el intercambiador de correo (MX) a.x.example. El registro A para a.x.example es necesario para especificar la dirección IP del intercambiador de correo. Dado que esto tiene como resultado excluir este nombre de dominio y sus subdominios de las coincidencias con comodines, también se debe definir un registro MX adicional para el subdominio a.x.example, así como un registro MX comodín para todos sus subdominios en la zona de DNS.

El rol de los registros comodín se perfeccionó en RFC 4592, porque la definición original en RFC 1034 era incompleta y dio lugar a interpretaciones erróneas por parte de los implementadores.

Los tipos de registros más utilizados son:

Un registro A y AAAA se dice que es un registro de pegamento (en inglés, glue record) cuando define un dominio apuntado por un registro NS. Un registro de pegamento asocia una dirección IP ('pegada') al subdominio que se quiere usar como servidor de DNS.

Por ejemplo, supongamos que tenemos el dominio “yourdomain.com” para el que tengo los subdominios "ns1.yourdomain.com" y "ns2. yourdomain.com". Entonces podríamos realizar una configuración como:

Los cuatro últimos registros se dice que son registros de pegamento.

Los siguientes documentos definen el Sistema de Nombres de Dominio: